Lo Esencial de Slackware Linux

Alan Hicks

Chris Lumens

David Cantrell

Logan Johnson

Traducción: Nestor Alonso

Copyright © 1998, 1999, 2000, 2001, 2002, 2003, 2004, 2005 Slackware Linux, Inc.

Slackware Linux es marca registrada de Patrick Volkerding y Slackware Linux, Inc.

Linux es marca registrada de Linus Torvalds.

Red Hat, RPM, son marcas o marcas registradas de Red Hat, Inc. en los Estados Unidos y otros países.

- Tabla de Contenidos

- Prefacio

- 1 Introducción a Slackware Linux

- 2 Ayuda

-

- 2.1 Ayuda del Sistema

-

- 2.1.1 man

- 2.1.2 El Directorio /usr/doc

- 2.1.3 HOWTOs y mini-HOWTOs

- 2.2 Ayuda en Línea

- 3 Instalación

-

- 3.1 Obteniendo Slackware

-

- 3.1.1 La Caja y Juego de Discos Oficiales

- 3.1.2 Via Internet

- 3.2 Requerimientos del Sistema

-

- 3.2.1 Las Series de Software

- 3.2.2 Métodos de Instalación

- 3.2.3 Disquetes de Inicio

- 3.2.4 Disquete Root

- 3.2.5 Disquete Suplementario

- 3.2.6 Haciendo los Discos

- 3.3 Particionando

- 3.4 El Programa setup

- 4 Configuración del Sistema

- 5 Configuracion de Red

-

- 5.1 Introducción: netconfig es su amigo

- 5.2 Configuración del Hardware de Red

-

- 5.2.1 Cargando los Módulos de Red

- 5.2.2 Tarjetas LAN (10/100/1000Base-T y Base-2)

- 5.2.3 Modems

- 5.2.4 PCMCIA

- 5.3 Configuración TCP/IP

-

- 5.3.1 DHCP

- 5.3.2 IP Estático

- 5.3.3 /etc/rc.d/rc.inet1.conf

- 5.3.4 /etc/resolv.conf

- 5.3.5 /etc/hosts

- 5.4 PPP

- 5.5 Wireless

-

- 5.5.1 Soporte de Hardware

- 5.5.2 Configurar las Opciones Wireless

- 5.5.3 Configurar la Red

- 5.6 Sistemas de Archivos en Red

-

- 5.6.1 SMB/Samba/CIFS

- 5.6.2 Network File System (NFS)

- 6 Configuración de X

-

- 6.1 xorgconfig

- 6.2 xorgsetup

- 6.3 xinitrc

- 6.4 xwmconfig

- 6.5 xdm

- 7 Iniciando

-

- 7.1 LILO

- 7.2 LOADLIN

- 7.3 Inicio Dual

- 8 La Consola

-

- 8.1 Usuarios

-

- 8.1.1 Iniciando Sesión

- 8.1.2 Root: El Superusuario

- 8.2 La línea de Comandos

- 8.3 El Bourne Again Shell (bash)

-

- 8.3.1 Variables de Entorno

- 8.3.2 Completamiento con Tab

- 8.4 Terminales Virtuales

-

- 8.4.1 Pantalla

- 9 Estructura del Sistema de Archivos

-

- 9.1 Propiedad

- 9.2 Permisos

- 9.3 Enlaces

- 9.4 Montando Dispositivos

-

- 9.4.1 fstab

- 9.4.2 mount y umount

- 9.5 Montando NFS

- 10 Gestionando Archivos y Directorios

- 11 Control de Procesos

-

- 11.1 Pasando a Segundo Plano

- 11.2 Pasando a Primer Plano

- 11.3 ps

- 11.4 kill

- 11.5 top

- 12 Administración Básica del Sistema

-

- 12.1 Usuarios y Grupos

-

- 12.1.1 Scripts Brindados

- 12.1.2 Cambiando Contraseñas

- 12.1.3 Cambiando Información de Usuario

- 12.2 Usuarios y Grupos, La Manera Difícil

- 12.3 Apagando Adecuadamente

- 13 Comandos Básicos de Red

-

- 13.1 ping

- 13.2 traceroute

- 13.3 Herramientas DNS

- 13.4 finger

- 13.5 telnet

-

- 13.5.1 El otro uso de telnet

- 13.6 La Consola Segura

- 13.7 Correo Electrónico

- 13.8 Navegadores

- 13.9 Clientes FTP

- 13.10 Hablando con otras Personas

- 14 Seguridad

-

- 14.1 Deshabilitando Servicios

- 14.2 Control de Acceso al Host

-

- 14.2.1 iptables

- 14.2.2 tcpwrappers

- 14.3 Manteniéndose Actualizado

-

- 14.3.1 La Lista de Correos slackware-security

- 14.3.2 El directorio /patches

- 15 Compactando Archivos

- 16 Vi

-

- 16.1 Iniciando vi

- 16.2 Modos

-

- 16.2.1 Modo Comando

- 16.2.2 Modo Insertar

- 16.3 Abriendo Archivos

- 16.4 Salvando Archivos

- 16.5 Saliendo de vi

- 16.6 Configuración de vi

- 16.7 Teclas en Vi

- 17 Emacs

-

- 17.1 Iniciando emacs

-

- 17.1.1 Teclas de Comando

- 17.2 Buffers

- 17.3 Modos

-

- 17.3.1 Abriendo Archivos

- 17.4 Edición Básica

- 17.5 Salvando Archivos

-

- 17.5.1 Saliendo de Emacs

- 18 Gestión de Paquetes en Slackware

-

- 18.1 Panorámica del Formato de Paquetes

- 18.2 Herramientas de Paquetes

-

- 18.2.1 pkgtool

- 18.2.2 installpkg

- 18.2.3 removepkg

- 18.2.4 upgradepkg

- 18.2.5 rpm2tgz/rpm2targz

- 18.3 Haciendo Paquetes

-

- 18.3.1 explodepkg

- 18.3.2 makepkg

- 18.3.3 Scripts SlackBuild

- 18.4 Haciendo Tags y Archivos de tags (para setup)

- 19 ZipSlack

-

- 19.1 ¿Qué es ZipSlack?

-

- 19.1.1 Ventajas

- 19.1.2 Desventajas

- 19.2 Obteniendo ZipSlack

-

- 19.2.1 Instalación

- 19.3 Iniciando ZipSlack

- Glosario

- A. La Licencia General Pública GNU

- Lista de Tablas

- 2-1. Secciones de las Páginas Man

- 3-1. Información de Contacto Slackware Linux, Inc.

- 3-2. Requerimientos del Sistema

- 3-3. Series de Software

- 9-1. Valores de Permisos Octales

- 13-1. Comandos ftp

- 16-1. Movimiento

- 16-2. Edición

- 16-3. Buscar

- 16-4. Salvar y Salir

- 17-1. Comandos Básicos de Edición en Emacs

- 18-1. Opciones de installpkg

- 18-2. Opciones de removepkg

- 18-3. Opciones de Estado en el Archivos de Tags

- Lista de Figuras

- 4-1. Menú de Configuración del Núcleo

- 6-1. xorgconfig Configuración del Ratón

- 6-2. xorgconfig Sincronismo Horizontal

- 6-3. xorgconfig Sincronismo Vertical

- 6-4. xorgconfig Adaptador de Vídeo

- 6-5. xorgconfig Configuración de Escritorio

- 7-1. liloconfig

- 7-2. liloconfig Menú Experto

- 11-1. Salida del comando ps

- 13-1. Haciendo Telnet a un servidor web

- 13-2. El menú principal de Pine

- 13-3. Pantalla principal de Elm

- 13-4. Pantalla principal de Mutt

- 13-5. Página de inicio por omisión de Lynx

- 13-6. Links, con el menú Archivo abierto

- 13-7. Dos usuarios en una sesión talk

- 13-8. Dos usuarios en una sesión ytalk

- 16-1. Una sesión vi.

- 18-1. Menú principal de Pkgtool.

- 18-2. Modo ver de Pkgtool

- Lista de Ejemplos

- 8-1. Mostrando las Variables de Entorno con set

Prefacio

Público Objetivo

Y ahora, que comience la función.

Cambios desde la Primera Edición

-

Capítulo 3, Instalación, ha sido modificado con nuevas capturas de pantalla del instalador, y refleja los cambios en los disquetes y en el CD de instalación.

-

Capítulo 4, Configuración del Sistema, ha sido actualizado con nueva información acerca de los núcleos Linux 2.6.x.

-

Capítulo 5, Configuración de Red, ha sido expandido con explicaciones de Samba, NFS y DHCP. Se ha adicionado una sección sobre redes inalámbricas. Este capítulo ahora refleja grandes cambios en la manera en que Slackware maneja la configuración de red.

-

Capítulo 6, El Sistema X Window, ha sido reescrito sustancialmente para los sistemas basados en Xorg. Este capítulo además cubre el gestor de inicio gráfico xdm.

-

Capítulo 13, Comandos Básicos de Red, han sido mejorados con información acerca de utilidades de red adicionales.

-

Capítulo 14, Seguridad, es un nuevo capítulo en esta edición. Explica como mantener un sistema Slackware Linux seguro.

-

Capítulo 17, Emacs, es un nuevo capítulo en esta edición. Describe como utilizar Emacs, un poderoso editor para Unix.

-

Capítulo 18, Gestión de Paquetes, ha sido actualizado con información acerca de los scripts SlackBuild.

-

Hay muchos otros cambios, tanto grandes como pequeños, para reflejar los cambios en Slackware en la medida en que ha madurado.

Organización de este Libro

- Capítulo 1, Introducción

-

Brinda material introductorio acerca de Linux, Slackware, los movimientos de Código Abierto y Software Libre.

- Capítulo 2, Ayuda

-

Describe los recursos de ayuda disponibles en el sistema Slackware Linux y en línea.

- Capítulo 3, Instalación

-

Describe el proceso de instalación paso a paso con capturas de pantalla para brindar un recorrido ilustrativo.

- Capítulo 4, Configuración del Sistema

-

Describe los importantes archivos de configuración y cubre la recompilación del núcleo.

- Capítulo 5, Configuración de Red

-

Describe como conectar una máquina Slackware Linux a una red. Cubre TCP/IP, PPP/marcado, redes inalámbricas, y más.

- Capítulo 6, El Sistema X Window

-

Describe como configurar y usar el Sistema Gráfico X Window en Slackware.

- Capítulo 7, Arranque

-

Describe el proceso mediante el cual una computadora arranca en Slackware Linux. También cubre el arranque dual con sistemas operativos Microsoft Windows.

- Capítulo 8, La Consola

-

Describe la poderosa interfaz de comandos de Linux.

- Capítulo 9, Estructura del Sistema de Archivos

-

Describe la estructura del sistema de archivos, incluyendo propiedad, permisos y enlaces.

- Capítulo 10, Gestionando Archivos y Directorios

-

Describe los comandos utilizados para manipular ficheros y directorios desde la interfaz de la línea de comandos.

- Capítulo 11, Control de Procesos

-

Describe los poderosos comandos para el manejo de procesos, utilizados para gestionar múltiples aplicaciones simultáneamente.

- Capítulo 12, Administración Básica del Sistema

-

Describe tareas básicas de administración del sistema, como adicionar y eliminar usuarios, apagar el sistema correctamente, y más.

- Capítulo 13, Comandos Básicos de Red

-

Describe la colección de clientes de red incluidos con Slackware.

- Capítulo 14, Seguridad

-

Describe muchas herramientas diferentes, disponibles para ayudar a mantener su sistema Slackware seguro, incluyendo iptables y tcpwrappers.

- Capítulo 15, Compactando Archivos

-

Describe las diferentes utilidades para compactar y agrupar, disponibles para Linux.

- Capítulo 16, vi

-

Describe el potente editor de texto vi.

- Capítulo 17, Emacs

-

Describe el potente editor de texto Emacs.

- Capítulo 18, Gestión de Paquetes Slackware

-

Describe las utilidades de paquetes y los procesos utilizados para crear paquetes personalizados y archivos de descripción.

- Capítulo 19, ZipSlack

-

Describe la versión de Linux ZipSlack que puede ser utilizada desde Windows sin necesidad de instalación.

- Apéndice A, La Licencia General Pública GNU.

-

Describe los términos de licencia bajo los cuales Slackware Linux y este libro pueden ser copiados y distribuidos.

Convenciones utilizadas en este libro

Convenciones Tipográficas

Entrada de Usuario

Significa que el usuario debe teclear Ctrl, Alt, y Del al mismo tiempo.

Las teclas que se supone que se tecleen en secuencia serán separadas con comas, por ejemplo:

Ejemplos

D:\> rawrite a: bare.i

|

# dd if=bare.i of=/dev/fd0

|

% top

|

Reconocimientos

Capítulo 1 Introducción a Slackware Linux

1.1 ¿Qué es Linux?

Linus Torvalds comenzó Linux, el núcleo de un sistema operativo, como un proyecto personal en 1991. Él comenzó el proyecto debido a que quería correr un sistema operativo basado en Unix sin pagar mucho dinero. Además, quería aprender los pormenores del procesador 386. Linux fue entregado libre de cargos al público de manera que cualquier persona podía estudiarlo y hacerle mejoras bajo la Licencia Pública General. (Ver la Sección 1.3 y Apéndice A para una explicación de la licencia.) Hoy, Linux ha crecido hasta convertirse en un gran jugador en el mercado de los sistemas operativos. Ha sido portado para correr en una variedad de arquitecturas de sistema, incluyendo HP/Alpha de Compaq, SPARC de Sun y UltraSPARC, y los chips PowerPC de Motorola (a través de Apple Macintosh y las computadoras IBM RS/6000.) Cientos, si no miles, de programadores alrededor del mundo ahora desarrollan Linux. Corre programas como Sendmail, Apache, y BIND, los cuales son programas muy populares acostumbrados a correr en servidores de Internet. Es importante recordar que el término “Linux” realmente se refiere al núcleo - el centro del sistema operativo. Este núcleo es el responsable de controlar el procesador de su computadora, así como la memoria, discos duros, y periféricos. Esto es todo lo que Linux realmente hace: Controla las operaciones de su computadora y se asegura de que todos sus programas se comporten correctamente. Varias compañías y personas empaquetan el núcleo y varios programas para hacer un sistema operativo. Llamaremos a cada paquete de este tipo una distribución de Linux.

1.1.1 Unas palabras sobre GNU

El proyecto del núcleo de Linux comenzó como un esfuerzo personal de Linus Torvalds en 1991, pero tal como dijo Isaac Newton, “Si he visto más allá, es porque he estado parado en hombros de gigantes.” Cuando Linus Torvalds comenzó el núcleo, la Fundación de Software Libre había establecido ya la idea del software colaborativo. Ellos llamaron a su esfuerzo GNU, un acrónimo recursivo que simplemente significa “GNU's Not Unix”. El software GNU corrió sobre el núcleo de Linux desde su primer día. Su compilador gcc fue utilizado para compilar el núcleo. Hoy muchas herramientas GNU desde gcc hasta gnutar son todavía las bases de la mayoría de las distribuciones de Linux. Por esta razón muchos de los autores de la Fundación de Software Libre mantienen fervientemente que su trabajo merece el mismo crédito que el núcleo de Linux. Ellos sugieren que todas las distribuciones de Linux deben referirse a sí mismas como distribuciones GNU/Linux.

Este es el asunto de muchas discusiones, sobrepasadas solamente por la antigua guerra santa vi versus emacs. El propósito de este libro no es atizar el fuego sobre esta discusión de por sí caliente, sino aclarar la terminología a los neófitos. Cuando uno ve GNU/Linux esto significa una distribución de Linux. Cuando uno ve solamente Linux, puede ser bien el núcleo, o la distribución. Esto puede ser algo confuso. Típicamente el término GNU/Linux no se utiliza porque es no es fácil de pronunciar.

1.2 ¿Qué es Slackware?

Slackware, comenzado por Patrick Volkerding a finales de 1992, e inicialmente liberado al mundo el 17 de Julio de 1993, fue la primera distribución de Linux en alcanzar un uso masivo. Volkerding comenzó a aprender Linux cuando necesitó un intérprete de LISP barato para un proyecto. Una de las pocas distribuciones disponibles en ese entonces era SLS Linux de Soft Landing Systems. Volkerding usó SLS Linux, reparando errores en la medida en que los encontraba. Eventualmente, decidió unir todos esos arreglos en su propia distribución privada, que él y sus amigos pudieran usar. Esta distribución privada rápidamente ganó popularidad, de manera que Volkerding decidió llamarla Slackware y hacerla disponible públicamente. Por el camino, Patrick adicionó nuevas cosas a Slackware; un programa de instalación amigable al usuario basado en menúes, así como el concepto de gestión de paquetes, el cual le permite al usuario fácilmente adicionar, eliminar, o actualizar paquetes de software en su sistema.

Existen varias razones por las cuales Slackware es la distribución de Linux más antigua que aún existe. No intenta emular a Windows; trata de ser un sistema tan parecido a Unix como sea posible. No trata de cubrir los procesos con interfaces gráficas bonitas que permitan apuntar-y-presionar. En cambio, pone al usuario en los controles, dejándole ver exactamente que está sucediendo. Su desarrollo no está apurado para cumplir metas-cada versión sale cuando está lista.

Slackware es para la gente que disfruta aprendiendo y ajustando su sistema para que haga exactamente los que ellos quieren que haga. La estabilidad y simplicidad de Slackware son las razones por las cuales la gente lo seguirá usando en los años venideros. Slackware actualmente disfruta una buena reputación como servidor sólido y como estación coherente. Es posible encontrar escritorios Slackware corriendo casi cualquier gestor de ventanas o entorno de escritorio, o ninguno en absoluto. Los servidores Slackware dan potencia a negocios, actuando en cada lugar donde un servidor pueda ser utilizado. Los usuarios de Slackware están entre los más satisfechos usuarios de Linux. Por supuesto, debemos decir eso. :^)

1.3 Código Abierto y Software Libre

En la comunidad Linux, existen dos movimientos ideológicos principales influyendo. El movimiento de Software Libre (el cual veremos en un momento) está trabajando hacia el objetivo de hacer todo el software libre de restricciones de propiedad intelectual. Los seguidores de este movimiento creen que estas restricciones frenan las mejoras técnicas y se oponen al bien de la comunidad. El movimiento de Código Abierto trabaja sobre las mismas metas, pero toma un comportamiento más pragmático. Los seguidores de este movimiento prefieren basar sus argumentos en los méritos técnicos y económicos de hacer disponible públicamente el código fuente, en vez de basarlos en los principios morales y éticos que manejan el Movimiento del Software Libre.

En el otro extremo del espectro están los grupos que desean mantener un férreo control sobre su software.

El movimiento de Software Libre está encabezado por la Fundación por el Software Libre (Free Software Foundation), organización que recoge fondos para el proyecto GNU. El software libre es más que una ideología. La expresión utilizada para aclarar este concepto es “free as in speech, not free as in beer” (Libre como la expresión, no gratis como la cerveza). En esencia, el software libre es un intento de garantizar ciertos derechos, tanto para los clientes como para los desarrolladores. Estas libertades incluyen la libertad de correr el programa para cualquier fin, para estudiar y modificar el código fuente, para redistribuir las fuentes, y para compartir las modificaciones que se realicen. Para garantizar estas libertades fue creada la Licencia Pública General GNU (GPL). La GPL, en resumen, dice que cualquiera que distribuya un programa compilado que se encuentre bajo la GPL debe brindar el código fuente, y es libre de hacer modificaciones al programa siempre que estas modificaciones se hagan también disponibles en forma de código fuente. Esto garantiza que una vez que un programa se "abra" a la comunidad, no pueda ser cerrado de nuevo, excepto bajo el consentimiento del autor de cada línea de código que se encuentre en el programa (incluso de las modificaciones). La mayor parte de los programas para Linux están licenciados bajo la GPL.

Es importante notar que la GPL no dice nada acerca de precio. Tan extraño como parezca, es posible cobrar por el software libre. La parte "libre" está en las libertades que existen con las fuentes, no en el precio que puede pagarse por el software. (De todas formas, una vez que alguien le haya vendido, o incluso regalado, un programa compilado bajo la GPL, esa persona contrae la obligación de darle también el código fuente).

Otra licencia popular es la licencia BSD. En contraste con la GPL, la licencia BSD no obliga a que se libere el código fuente del programa. El software bajo la licencia BSD permite redistribuciones en fuentes o en binarios, solamente cumpliendo unas pocas condiciones. Las credenciales del autor no pueden ser utilizadas como publicidad para el programa. También indemniza al autor de las responsabilidades por daños que puedan derivarse del uso del software. Gran parte del software incluido en Slackware Linux posee licencia BSD.

A la vanguardia del movimiento de Código Abierto -más joven-, la Iniciativa por el Código Abierto (Open Source Initiative, OSI) es una organización que existe con el fin de obtener soporte para el software de código abierto, o sea, el software que tenga el código fuente disponible, así como el programa listo-para-correr. Ellos no ofrecen una licencia específica, sino que dan soporte a las diferentes licencias de código abierto existentes.

La idea detrás de OSI es lograr que más compañías respalden el código abierto, permitiéndoles escribir sus propias licencias de código abierto y certificarlas bajo las normas de la OSI. Muchas compañías desean liberar su código fuente, pero no desean utilizar la GPL. Teniendo en cuenta que no pueden modificar radicalmente la GPL, se les ofrece la oportunidad de que brinden sus propias licencias y que las tengan certificadas por esta organización.

A pesar de que la Fundación por el Software Libre y la Iniciativa por el Código Abierto trabajan para ayudarse, no son la misma cosa. La Fundación por el Software Libre usa una licencia específica y brinda software bajo esta licencia. La Iniciativa por el Código Abierto busca soporte para todas las licencias de código abierto, incluyendo la de la Fundación por el Software Libre. Las bases sobre las cuales cada una discute para hacer que el código fuente esté disponible libremente a veces divide a ambos movimientos, pero el hecho de que dos grupos ideológicamente diversos estén trabajando en pos de la misma meta le da credibilidad a los esfuerzos de cada uno.

Capítulo 2 Ayuda

2.1 Ayuda del Sistema

2.1.1 man

El comando man (abreviatura de “manual”) es la forma tradicional de documentación en línea en los sistemas operativos Unix y Linux. Compuesto por archivos con un formato especial, las “páginas man”, están escritas para la amplia mayoría de los comandos y se distribuyen con el software en sí. Si se ejecuta man algúncomando, se mostrará la página man para (naturalmente) el comando especificado, en nuestro ejemplo sería el programa imaginario algúncomando

Como usted puede imaginar, la cantidad de páginas man puede fácilmente crecer, haciéndose sobre todo confusas y seriamente complicadas, incluso para un usuario avanzado. Entonces, por esta razón, las páginas man están agrupadas en secciones enumeradas. Este sistema ya lleva funcionando bastante tiempo; el suficiente como para que a veces comandos, programas, e incluso funciones de bibliotecas de programación, sean referidas con su número de sección man.

Por ejemplo:

Usted puede ver una referencia a man(1). La numeración le dice que este “man” está documentado en la sección 1 (comandos de usuario); usted puede especificar que desea la sección 1 de las páginas man para “man” con el comando man 1 man. Especificando la sección en la que man debe buscar es útil en el caso de que haya múltiples artículos con el mismo nombre.

Tabla 2-1. Secciones de las Páginas Man

| Sección | Contenido |

|---|---|

| Sección 1 | comandos de usuario (solo introducción) |

| Sección 2 | llamadas de sistema |

| Sección 3 | llamadas de bibliotecas C |

| Sección 4 | dispositivos (p.e. hd, sd) |

| Sección 5 | formatos de archivo y protocolos (p.e. wtmp, /etc/passwd, nfs) |

| Sección 6 | juegos (solo introducción) |

| Sección 7 | convenciones, paquetes macro, etc. (p.e. nroff, ascii) |

| Sección 8 | administración del sistema (solo introducción) |

% whatis whatis |

El comando apropos se utiliza para buscar una página man que contenga una palabra clave dada.

% apropos wav |

2.1.2 El Directorio /usr/doc

La fuente de la mayoría de los paquetes que construimos viene con alguna clase de documentación: archivos README, instrucciones de uso, archivos de licencia, etc. Cualquier clase de documentación que venga con la fuente se incluye e instala en su sistema en el directorio /usr/doc. Cada programa va (usualmente) a instalar su propia documentación siguiendo el orden:

/usr/doc/$programa-$versión

Donde $programa es el nombre del programa sobre el cual usted desea leer, y $versión es (obviamente) la versión apropiada del paquete de software instalado en su sistema.

Por ejemplo, para leer la documentación para el comando man(1) usted debe hacer cd a:

% cd /usr/doc/man-$versión

|

Si leyendo la(s) página(s) man apropiada(s) no obtiene la suficiente información, o dirección que usted está buscando en particular, el directorio /usr/doc debe ser su próxima parada.

2.1.3 HOWTOs y mini-HOWTOs

Está en el más verdadero espíritu de la comunidad de Código Abierto el hecho de brindarnos la colección de HOWTO/mini-HOWTO (CÓMOs/mini-CÓMOs). Estos archivos son exactamente eso - documentos y guías que describen como hacer algo. Si usted instaló la colección de HOWTO, los HOWTOs estarán instalados en /usr/doc/Linux-HOWTOs y los mini-HOWTOs en /usr/doc/Linux-mini-HOWTOs.

También se incluyen en la misma serie de paquetes una colección de FAQs, cuyo acrónimo significa:

2.2 Ayuda en Línea

Además de la documentación brindada e instalable con el Sistema Operativo Slackware Linux , existe una vasta multitud de recursos en línea disponibles para que usted aprenda de ellos también.

2.2.1 El Sitio Web Oficial y los Foros de Ayuda

El Sitio Web Oficial de Slackware

El Sitio Web Oficial de Slackware Linux está a veces desactualizado, pero aún así contiene información relevante para las últimas versiones de Slackware. Una vez existió un foro activo de ayuda, antes que hordas de trolls, buscaproblemas, y llorones descendieran a él. Mantener el foro se estaba haciendo demasiado trabajo, así que Pat lo cerró. Uno puede hallar el viejo foro respaldado y corriendo completo con archivos donde es posible buscar la información vieja en http://www.userlocal.com/phorum/.

Después de que los foros se bajaran de http://slackware.com, otros sitios ofrecieron soporte para Slackware. Después de mucho pensar, Pat decidió nombrar a www.linuxquestions.org como el foro oficial para Slackware Linux.

2.2.2 Soporte por Correo Electrónico

Todo aquel que compre un grupo de CDs Oficiales tiene derecho a soporte gratis de instalación por correo electrónico. Habiendo dicho esto, por favor, tenga en mente que nosotros, los desarrolladores, (y la gran mayoría de usuarios) de Slackware somos de “La Vieja Escuela”. Esto significa que preferimos ayudar a aquellos que tienen un sincero interés y tratan de ayudarse a sí mismos en el proceso. Nosotros siempre haremos nuestro mayor esfuerzo para ayudar a todos aquellos que nos envíe un correo con preguntas de soporte. De todas formas, Por Favor, revise su documentación y el sitio web (especialmente las FAQs y tal vez alguno de los foros que listamos más abajo) antes de enviar un correo. Así, usted puede obtener una respuesta más rápida, y nosotros tendremos que responder menos correos, obviamente, brindando más rápido nuestra ayuda a aquellos que la necesiten.

La dirección de correo electrónico para soporte técnico es support@slackware.com. Otras direcciones de correo e información de contacto se listan en el sitio web.

2.2.2.1 Las Listas de Correo del Proyecto Slackware Linux

Nosotros tenemos muchas listas de correo, disponibles en forma normal y digest. Revise las instrucciones para suscribirse.

Para suscribirse a una lista de correos, escriba a:

majordomo@slackware.com

con la frase “subscribe [nombre de lista]” en el cuerpo del mensaje. Las opciones de la lista se describen debajo (use uno de los nombres de abajo para el nombre de la lista).

Los archivos de la lista de correos pueden encontrarse en el sitio web de Slackware en:

http://slackware.com/lists/archive/

- slackware-announce

-

La lista de correo slackware-announce es para los anuncios de nuevas versiones, actualizaciones mayores y otra información general.

- slackware-security

-

La lista de correo slackware-security es para anuncios relativos a asuntos de seguridad. Cualquier exploit o vulnerabilidad que afecten directamente a Slackware va a ser enviado a esta lista inmediatamente.

Estas listas también están disponibles en modo digest. Esto significa que usted recibe solo un mensaje largo al día, en vez de varios mensajes durante día. Teniendo en cuenta de las listas de correo de Slackware no le permiten a los usuarios enviar correos, y las listas tienen poco tráfico, la mayoría de los usuarios obtienen pocas ventajas del modo digest. De todas maneras, están disponibles suscribiéndose a slackware-announce-digest o slackware-security-digest.

2.2.3 Sitios Web No Oficiales y Foros de Ayuda

2.2.3.1 Sitios Web

-

El Maestro de Kung-Fu de los Buscadores. Donde usted va a encontrar absoluta y positivamente hasta el último reducto de información sobre cualquier asunto. No acepta sustitutos.

- Google:Linux

-

Búsquedas específicas sobre Linux

- Google:BSD

-

Búsquedas específicas sobre BSD. Slackware es tan genérico como sistema operativo al estilo Unix que uno puede encontrar información casi 100% relevante aquí. Muchas veces una búsqueda BSD revela mucha más información técnica que una relacionada con Linux.

- Google:Groups

-

Busca a través de décadas de envíos a Usenet.

- http://userlocal.com

-

Un tesoro virtual de conocimiento, buenos avisos, experiencia de primera mano y artículos interesantes. Frecuentemente el primer lugar donde se escucha sobre los nuevos desarrollos en el mundo de Slackware.

2.2.3.2 Recursos Basados en la Web

- linuxquestions.org

-

El foro web oficialmente seleccionado para los usuarios de Slackware.

- LinuxISO.org Slackware Forum

-

“Un lugar para descargar y obtener ayuda con Linux.”

- alt.os.linux.slackware FAQ

-

Otras FAQ

2.2.3.3 Grupos Usenet (NNTP)

Usenet hace mucho que es el lugar donde los geeks se reúnen y se ayudan unos a otros. Existen pocos grupos de noticias dedicados a Slackware Linux, pero tienden a estar llenos con personas de mucho conocimiento.

alt.os.linux.slackware

alt.os.linux.slackware, más conocido como aols (¡no confundirse con AOL®!) es uno de los lugares más activos para encontrar ayuda con los problemas de Slackware. Como todo grupo de noticias, unos pocos participantes que no ayudan (“trolls”) pueden estropear la experiencia . Aprender a ignorar los trolls e identificar a las personas que realmente ayudan es la clave para sacar lo máximo de este recurso.

Capítulo 3 Instalación

3.1 Obteniendo Slackware

3.1.1 La Caja y Juego de Discos Oficiales

El juego de CDs oficiales de Slackware Linux CD está disponible desde Slackware Linux, Inc. El juego consta de 4 discos. El primer disco contiene todo el software necesario para una instalación básica de servidor, y el sistema X window. El segundo cd es un “live” cd; esto es, un cd de inicio capaz de instalarse en la RAM y le brinda una instalación temporal para jugar con ella o para hacer un rescate de datos o de máquina. Este CD también contiene unos pocos paquetes como los entornos de escritorio KDE y GNOME. Unas cuantas mejoras se incluyen en el segundo cd, como paquetes no vitales en la carpeta “extra”. El tercero y cuarto CDs contienen el código fuente de todo Slackware, así como la edición original de este libro.

Uno puede también comprar una Caja que incluye los 4 discos y una copia de este libro (la edición en inglés), así como muchos pertrechos Slackware puros para mostrarlos como orgullo geek. Las suscripciones al CD están disponibles a un precio reducido, también.

El método preferido para comprar Slackware es en línea en la tienda Slackware.

Usted puede también llamar o mandar su orden por correo.

Tabla 3-1. Información de Contacto Slackware Linux, Inc.

| Método | Detalles de Contacto |

|---|---|

| Teléfono | 1-(925) 674-0783 |

| Sitio Web | http://store.slackware.com |

| Correo Electrónico | orders@slackware.com |

| Postal | 1164 Claremont Drive, Brentwood, CA 94513 |

3.1.2 Via Internet

Slackware Linux también está disponible libremente en Internet. Usted puede enviarnos un mensaje con sus preguntas de soporte, pero la prioridad más alta será dada a aquellos que compren el juego de CDs oficiales. Dicho esto, nosotros recibimos muchos mensajes y nuestro tiempo es bastante limitado. Antes de enviar un mensaje para soporte considere leer el Capítulo 2.

El sitio web del Proyecto oficial Slackware Linux se encuentra en:

La localización FTP primaria para Slackware Linux es:

ftp://ftp.slackware.com/pub/slackware/

Tenga en mente que nuestro sitio ftp, aunque está abierto para uso general, no tiene ancho de banda ilimitado. Por favor considere usar un servidor espejo cercano a usted para descargar Slackware. Una lista incompleta de los espejos puede encontrarse en nuestro sitio, en:

3.2 Requerimientos del Sistema

Una instalación sencilla de Slackware requiere, como mínimo, lo siguiente:

Tabla 3-2. Requerimientos del Sistema

| Hardware | Requerimiento |

|---|---|

| Procesador | 586 |

| RAM | 32 MB |

| Espacio en Disco | 1GB |

| Unidad | 4x CD-ROM |

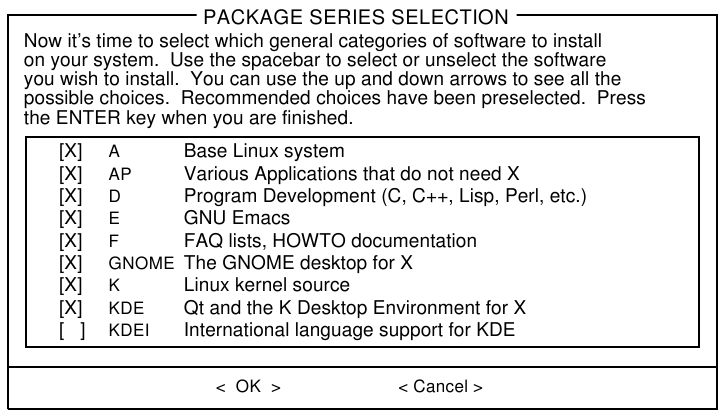

3.2.1 Las Series de Software

Por razones de simplicidad, Slackware ha sido dividido históricamente en series de software. Incluso se llamaron “grupo de discos” debido a que fueron diseñados para la instalación basada en disquetes. Actualmente, las series de software se utilizan básicamente para categorizar los paquetes incluidos en Slackware, pues la instalación desde disquetes ya no es posible.

A continuación se describen brevemente las series de software:

| Series | Contenido |

|---|---|

| A | El sistema base. Contiene suficiente software para levantar y correr una máquina, tener un editor de texto y programas básicos de comunicaciones. |

| AP | Aplicaciones Varias que no requieren el sistema X Window. |

| D | Herramientas de Desarrollo de Programas. Compiladores, Debugueadores, intérpretes, y las páginas man están aquí. |

| E | GNU Emacs. |

| F | FAQs, HOWTOs, y otras documentaciones sobre misceláneas. |

| GNOME | El entorno de escritorio GNOME. |

| K | El código fuente del núcleo de Linux. |

| KDE | El Entorno de Escritorio K. Un entorno X que comparte parecido y características con MacOS y Windows. La biblioteca Qt, que necesita KDE, está también en esta serie. |

| KDEI | Paquetes de internacionalización para el escritorio KDE. |

| L | Bibliotecas. Bibliotecas enlazadas dinámicamente requeridas por muchos otros programas. |

| N | Programas para Redes. Demonios, programas de correo, telnet, lectores de noticias, y cosas por el estilo. |

| T | Sistema de formateo de documentos teTeX |

| TCL | El "Tool Command Language". Tk, TclX, y TkDesk. |

| X | El Sistema base X Windows. |

| XAP | Aplicaciones X que no son parte de los grandes entornos de escritorios (por ejemplo, Ghostscript y Netscape). |

| Y | Juegos de Consola BSD |

3.2.2 Métodos de Instalación

3.2.2.1 Disquetes

Aunque hace tiempo fue posible instalar todo Slackware Linux desde disquetes, el tamaño en aumento de los paquetes de software (incluso, de algunos programas individualmente) ha forzado el abandono de la instalación desde disquetes. Hasta la versión 7.1 de Slackware una instalación parcial era posible, utilizando disquetes. Las series A y N podían ser instaladas casi en su totalidad, brindando un sistema básico desde el cual era posible instalar el resto de la distribución. Si usted está considerando una instalación desde disquetes (típica de hardware antiguo) es típico recomendar que busque otra manera, o que utilice una versión más vieja de Slackware. Slackware 4.0 es aun muy popular por esta razón, así como 7.0.

Por favor, note que los disquetes aún son necesarios para una instalación desde CD-ROM si usted no posee un CD autoarrancable, así como para una instalación NFS.

3.2.2.2 CD-ROM

Si usted posee el CD autoarrancable, disponible en el juego de discos oficiales publicado por Slackware Linux Inc. (ver la sección llamada Obteniendo Slackware), la instalación basada en CD va a ser un poco más simple para usted. Si no, usted necesitará arrancar desde disquetes. También, si usted posee hardware especial que hace problemático el uso del núcleo que viene en el CD autoarrancable, necesitará utilizar disquetes especializados.

Desde Slackware versión 8.1, es utilizado un nuevo método para crear los CDs autoarrancables, el cual no funciona bien con ciertos BIOS (debe notarse que la mayoría de los CDs arrancables de Linux sufren esta dolencia). Si este es el caso, le recomendamos arrancar desde un disquete.

La Sección 3.2.3 y Sección 3.2.5 brinda información a la hora de escoger y crear disquetes para decidir desde cual arrancar, en caso de que fuera necesario.

3.2.2.3 NFS

NFS (el Sistema de Archivos en Red (Network File System)) es una manera de hacer los sistemas de archivos disponibles para máquinas remotas. Una instalación desde NFS permite instalar Slackware desde otra computadora en la red. La máquina desde la cual usted está instalando necesita configurarse para exportar el árbol de la distribución de Slackware a la máquina en la cual usted está instalando. Esto, por supuesto, incluye algunos conocimientos de NFS, el cual se explica en la Sección 5.6.

Es posible realizar una instalación NFS mediante métodos como PLIP (sobre puerto paralelo), SLIP, y PPP (aunque no sobre una conexión de modem). De todas formas, recomendamos utilizar una tarjeta de red, si estuviera disponible. Después de todo, instalar un sistema operativo mediante el puerto de impresoras es un proceso muy, muy lento.

3.2.3 Disquetes de Inicio

El disquete de inicio es el disquete desde el cual usted arranca para comenzar la instalación. Este contiene una imagen comprimida del núcleo la cual se utiliza para controlar el hardware durante la instalación. Por ende es algo muy necesario (a menos que esté iniciando desde CD, como se explica en la sección llamada CD-ROM). Los disquetes de inicio se encuentran en el directorio bootdisks/ en el árbol de la distribución.

Existen más disquetes de inicio de Slackware, como podrá observar (digamos, alrededor de 16). Una lista completa, con una descripción de cada uno, es posible encontrarla en el árbol de la distribución de Slackware en bootdisks/README.TXT. De todas maneras, la mayoría de las personas pueden utilizar la imagen de disquete de inicio bare.i (para dispositivos IDE) o scsi.s (para dispositivos SCSI).

Vea la Sección 3.2.6 para obtener las instrucciones de cómo hacer un disquete desde una imagen.

Después de iniciar, se le va a solicitar que inserte el disco "root". Nosotros recomendamos que en este punto sencillamente juegue con el disco y continúe.

3.2.4 Disquete Root

El disquete root contiene el programa de instalación y el sistema de archivos que será utilizado durante la instalación. Estos también son necesarios. La imagen del disquete root se encuentra en el directorio rootdisks en el árbol de la distribución. Usted tendrá que hacer dos disquetes root desde las imágenes install.1 e install.2. Aquí puede también encontrar los discos network.dsk, pcmcia.dsk, rescue.dsk, y sbootmgr.dsk.

3.2.5 Disquete Suplementario

El disco suplementario es necesario en caso de que usted esté realizando una instalación desde NFS o al instalar en un sistema con dispositivos PCMCIA. Los discos suplementarios están en el directorio de los discos root, con los nombres de archivo network.dsk y pcmcia.dsk. Recientemente, otros discos suplementarios han sido añadidos, como por ejemplo rescue.dsk y sbootmgr.dsk. El disco de rescate (rescue) es una pequeña imagen del disco root que corre en unidades con 4 MB de RAM. Incluye algunas utilidades básicas de redes, como el editor vi, para hacer reparaciones rápidas en máquinas con problemas. El disco sbootmgr.dsk se utiliza para levantar otros dispositivos. Levante desde este disco si su CD-ROM autoarrancable no quiere iniciar los CDs de Slackware. Este disco le debe preguntar por diferentes cosas para levantar, y puede ser una manera conveniente de escaparse de un BIOS defectuoso.

El disco root va a darle las instrucciones en el uso de los discos suplementarios cuando este cargue.

3.2.6 Haciendo los Discos

Una vez que usted ha seleccionado una imagen de un disco de arranque, necesita ponerla en un disquete. EL proceso es ligeramente diferente en dependencia de que sistema operativo esté usando para hacer los discos. Si usted está corriendo Linux (o casi cualquier sistema al estilo Unix) usted va a necesitar utilizar el comando dd(1). Asumiendo que bare.i es el archivo imagen de su disco y que su unidad de disquetes es /dev/fd0, el comando para hacer un disquete bare.i es:

% dd if=bare.i of=/dev/fd0

|

Si está corriendo un Sistema Operativo Microsoft, usted necesitará utilizar el programa RAWRITE.EXE, el cual está incluido en el árbol de la distribución en el mismo directorio que las imágenes de los disquetes. Una vez más, asumiendo que bare.i es su imagen de disco y que su unidad de disquete es A:, abra una consola de DOS y teclee lo siguiente:

C:\ rawrite a: bare.i

|

3.3 Particionando

Después de arrancar desde su medio preferido, usted necesitará particionar su disco duro. La partición de disco es donde el sistema de archivos de Linux será creado, y donde Slackware será instalado. Como mínimo recomendamos dos particiones; una para la raiz del sistema de archivos (/) y uno para el espacio de intercambio (swap).

Después que el disco root termine de cargar, le va a presentar a usted un prompt para iniciar sesión. Inicie sesión como root (no tiene contraseña). En la consola, corra o bien cfdisk(8) o fdisk(8). El programa cfdisk brinda una interfaz más amigable al usuario que el programa fdisk, pero carece de ciertas características. Explicaremos brevemente el programa fdisk a continuación.

Comience corriendo fdisk para su disco duro. En Linux, los discos duros no tienen como identificador las letras de las unidades, sino que se representan por un archivo. El primer disco duro IDE (master primario) es /dev/hda, el esclavo primario es /dev/hdb, y así. Los discos SCSI siguen la misma convención, solo que en forma de /dev/sdX. Usted necesitará para arrancar fdisk pasarle como parámetro su disco duro:

# fdisk /dev/hda

|

Como todo buen programa en Unix, fdisk te brinda un cursor (¿creías que te iba a dar un menú, no es verdad?). La primera cosa que usted debe hacer es examinar sus particiones actuales: Esto lo hacemos tecleando p en el cursor de fdisk:

Command (m for help): p

|

Esto mostrará toda clase de informaciones sobre sus particiones actuales. La mayoría de las personas seleccionan una torre libre para instalar en ella y eliminan todas las particiones existentes en ella para hacer espacio para las particiones de Linux.

|

ES MUY IMPORTANTE QUE USTED RESPALDE CUALQUIER INFORMACIÓN QUE DESEE SALVAR ANTES DE DESTRUIR LA PARTICIÓN EN LA CUAL SE ENCUENTRA ESTA. |

No hay ninguna manera sencilla de recuperarse de la eliminación de una partición, así que siempre respalde antes de jugar con ellas.

Mirando la información de la tabla de particiones usted debe ver el número de la partición, el tamaño y el tipo. Hay más información, pero no se preocupe por ella a hora. Vamos a eliminar todas las particiones de la torre para crear las de Linux. Corremos el comando d para eliminarlas:

Command (m for help): d |

Este proceso debe continuarse para cada una de las particiones. Después de eliminar las particiones estamos listos para crear las de Linux. Tenemos una partición para la raíz del sistema de archivos y otra para el intercambio (swap). Nótese que los esquemas de particionamiento en Unix son motivo de muchas guerras, y la mayoría de los usuarios van a decirle la mejor manera de hacerlo. Como mínimo, usted debe crear una partición para / y otra para intercambio. Al pasar el tiempo, usted desarrollará un método que funcione bien para su caso.

Yo uso dos esquemas de particionamiento básico. El primero es para escritorio. Yo hago 4 particiones, /, /home, /usr/local, y swap. Esto me permite reinstalar o actualizar toda la instalación bajo / sin barrer mis archivos de datos que se encuentran bajo /home o mis programas compilados que se hallan bajo /usr/local. Para los servidores, yo frecuentemente reemplazo la partición /usr/local por la partición /var. Muchos servicios diferentes almacenan información en esta partición, y mantenerla separada de / tiene ciertos beneficios en el desempeño. Por ahora nos quedaremos con solo dos particiones: / y swap.

Ahora crearemos las particiones con el comando n:

Command (m for help): n |

Necesitará asegurarse de crear particiones primarias. La primera partición va a ser nuestra partición de intercambio. Le diremos a fdisk que cree la partición número 1 como partición primaria. Comenzaremos en el cilindro 0 y para el cilindro final teclearemos +64M. Esto nos dará una partición de 64 megabytes para intercambio. (El tamaño de la partición de intercambio que usted necesita depende de la cantidad de RAM que usted tenga. Es sabiduría convencional que un espacio de intercambio que sea el doble de la RAM debe ser creado.) Entonces definiremos que la partición número 2 comienza en el primer cilindro disponible y va a llegar hasta el final de la unidad.

Command (m for help):n |

Ya casi terminamos. Necesitamos cambiar el tipo de la primera partición a tipo 82 (Linux swap). Teclee t para cambiar el tipo, seleccione la primera partición, y teclee 82. Antes de escribir los cambios en el disco, usted debe mirar la nueva tabla de particiones una última vez. Utilice p en fdisk para mostrar la tabla de particiones. Si todo parece bien, teclee w para escribir sus cambios al disco y salir de fdisk.

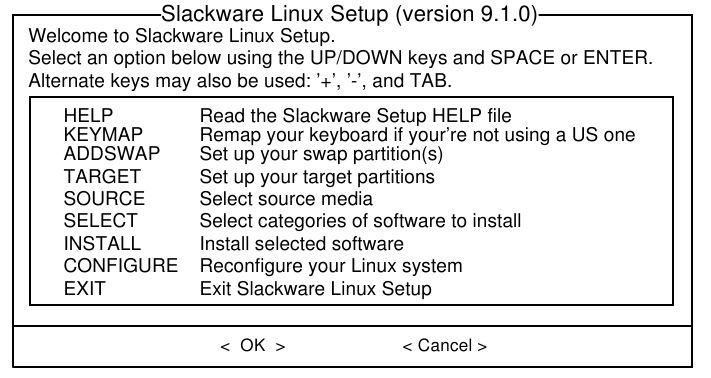

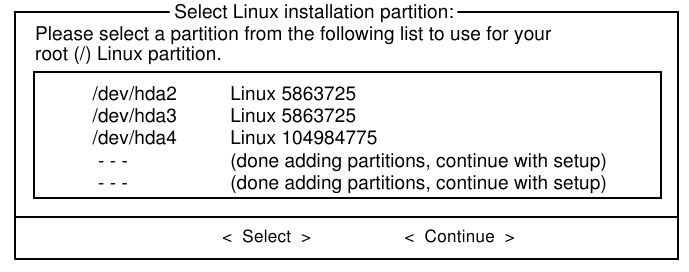

3.4 El Programa setup

Una vez que usted haya creado sus particiones, usted está listo para instalar Slackware. El próximo paso en el proceso de instalación es correr el programa setup(8). Para hacer esto, simplemente teclee setup la consola. setup es un sistema basado en menúes para instalar los paquetes de Slackware y configurar su sistema.

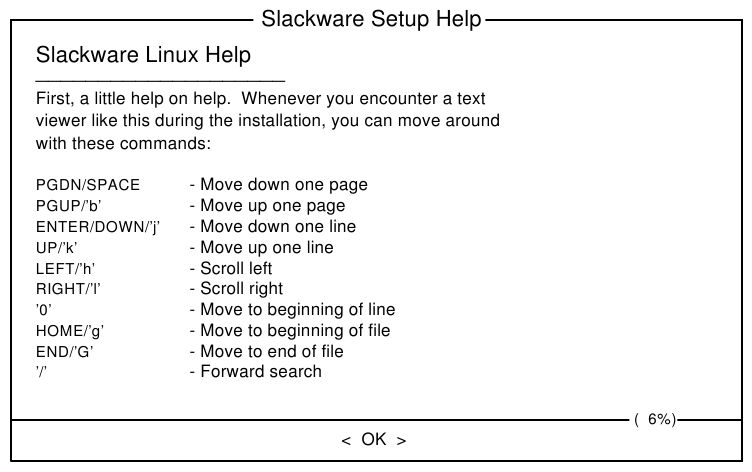

3.4.1 HELP

Si esta es su primera vez que instala Slackware, usted quizás desee dar una vuelta por la pantalla de ayuda. Esta le dará una descripción de cada parte de setup (muy parecido a lo que estamos escribiendo ahora, pero con menos compromiso) y las instrucciones para navegar por el resto de la instalación.

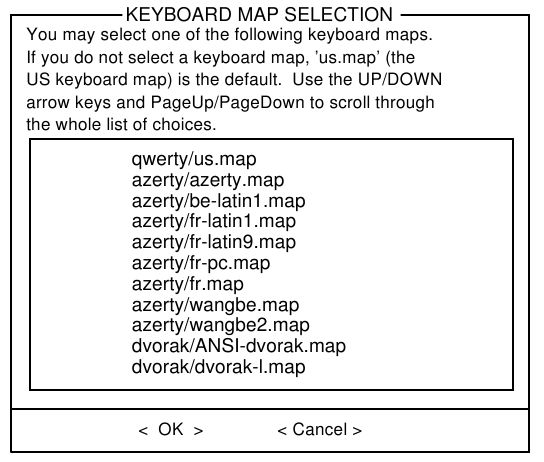

3.4.2 KEYMAP

Si usted requiere de otro mapa de teclado, distinto de la organización Estados Unidos “qwerty”, usted querrá mirar esta sección. Esta ofrece un número de organizaciones alternativas para su teclado.

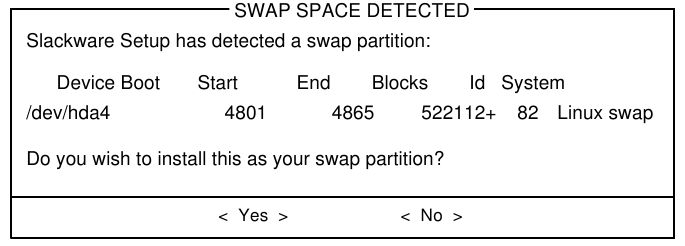

3.4.3 ADDSWAP

Si usted creó una partición swap (regrese a la Sección 3.3), esta sección va a permitirle habilitarla. Esta va a autodetectar y mostrar las particiones de intercambio de su disco duro, permitiéndole seleccionar una para formatearla y habilitarla.

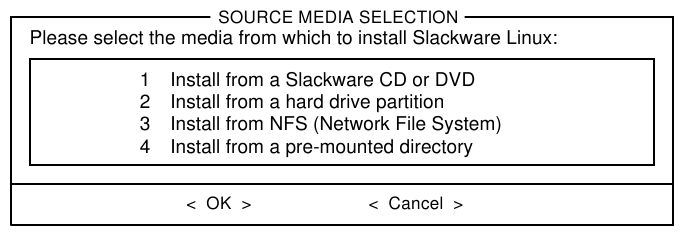

3.4.5 SOURCE

La sección "source" es donde usted selecciona el medio fuente desde donde instalar Slackware. Actualmente hay cuatro fuentes de donde seleccionar. Estas son CD-ROM, NFS, o un directorio premontado.

3.4.6 SELECT

La opción "select" le permite seleccionar las series de software que usted desea instalar. Estas series se describen en la Sección 3.2.1. Por favor note que usted debe instalar la serie A para obtener un sistema básico funcional. Todas las demás series son opcionales.

3.4.7 INSTALL

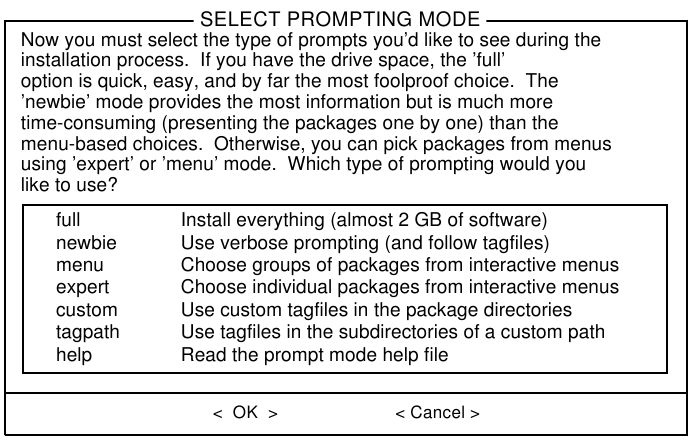

Asumiendo que usted haya ido a través de las opciones “target”, “source” y “select”, la opción install le permitirá seleccionar los paquetes de las series de software que usted escogió. Si no, le indicará que regrese y complete las otras opciones del menú de setup. Esta opción le permitirá escoger entre seis métodos de instalación diferentes: full, newbie, menu, expert, custom, y tag path.

Menu es una versión más rápida y avanzada que la opción newbie. Para cada serie, se muestra un menú, desde el cual usted puede seleccionar todos los paquetes no requeridos que desee instalar. Los paquetes requeridos no se muestran en este menú.

Las opciones custom y tag path son también para usuarios avanzados. Estas opciones le permiten instalar basado en los archivos de tags que usted haya creado en el árbol de la distribución. Esto es útil para instalar en un gran número de máquinas muy rápidamente. Para más información utilizando los archivos de tags, ver la Sección 18.4.

Después de seleccionar el método de instalación, una de pocas cosas sucederá. Si usted selecciona "full" o "menu", una pantalla de menú aparecerá, permitiendo seleccionar los paquetes que serán instalados. Si usted selecciona "full", los paquetes inmediatamente comenzarán a ser instalados donde se haya especificado. Si usted selecciona "newbie", los paquetes serán instalados hasta que llegue alguno opcional.

Note que es posible quedarse sin espacio mientras está instalando. Si usted selecciona demasiados paquetes para la cantidad de espacio libre en el dispositivo, tendrá problemas. La opción más segura es seleccionar pocos paquetes, y adicionar más posteriormente, en la medida en que los necesite. Esto puede ser hecho fácilmente utilizando las herramientas de gestión de paquetes de Slackware. Para obtener esta información, vea el Capítulo 18.

3.4.8 CONFIGURE

La sección "configure" le permite hacer algunas configuraciones básicas del sistema, una vez que los paquetes han sido instalados. Lo que verá en esta sección depende en gran parte de los paquetes de software que hayan sido instalados. De cualquier manera, usted siempre verá lo siguiente:

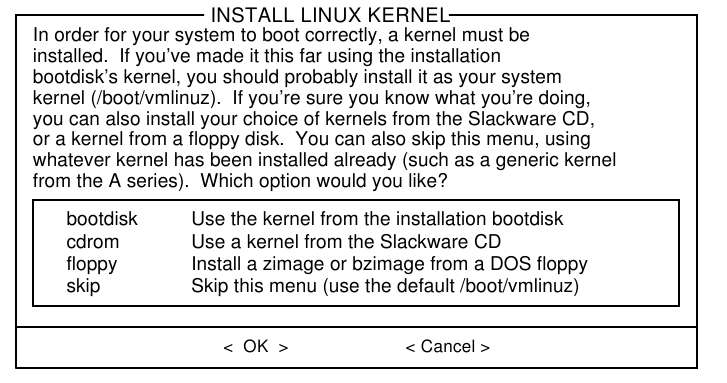

3.4.8.1 Selección del Núcleo

Aquí se le preguntará que núcleo instalar. Usted puede instalar el núcleo que se encuentra en el disquete de inicio que utilizó para instalar, desde el CD-ROM de Slackware, o desde otro disquete que usted (siempre con vista larga) haya preparado. O puede seleccionar "skip", en cuyo caso el núcleo predeterminado será instalado.

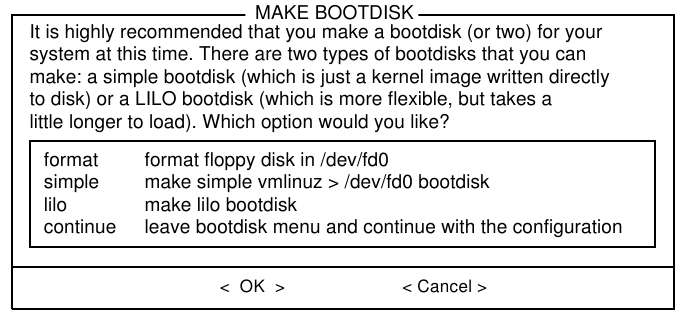

3.4.8.2 Hacer un disco de arranque

Hacer un disco de arranque para uso futuro es probablemente una buena idea. Usted tendrá la opción de formatear un disquete y crear uno o dos tipos de disquetes de inicio. El primer tipo, simple, simplemente (vaya a la figura) escribe el núcleo en el disquete. Una opción más flexible (y altamente recomendada) es la opción lilo, la cual, por supuesto, va a crear un disco de arranque con lilo. Ver LILO en la Sección 7.1 para obtener más información. Por supuesto, usted puede escoger sencillamente continue, en cuyo caso no se creará ningún disco de arranque.

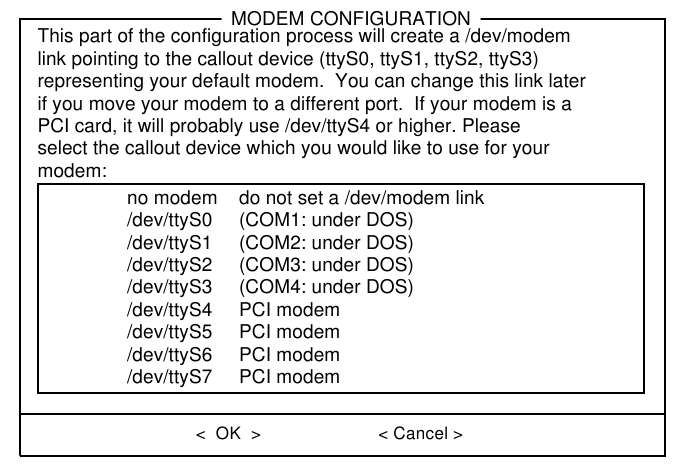

3.4.8.3 Modem

Se le solicitará información sobre el modem. Más específicamente, se le preguntará si tiene un modem, y si lo tiene, en qué puerto serie se encuentra.

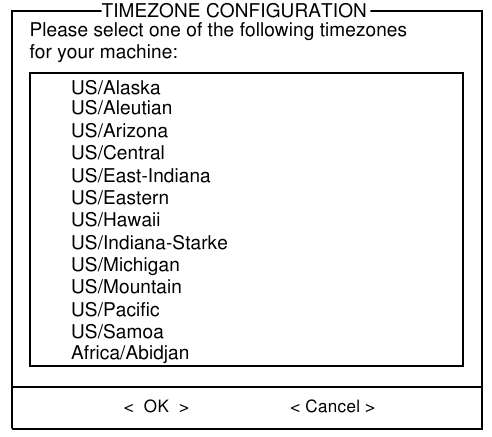

3.4.8.4 Zona Horaria

Esto es algo casi obvio: se le preguntará en que zona horaria usted se encuentra. Si usted opera en Zulú, lo sentimos mucho; la lista (extremadamente larga) está ordenada alfabéticamente, y usted queda al final.

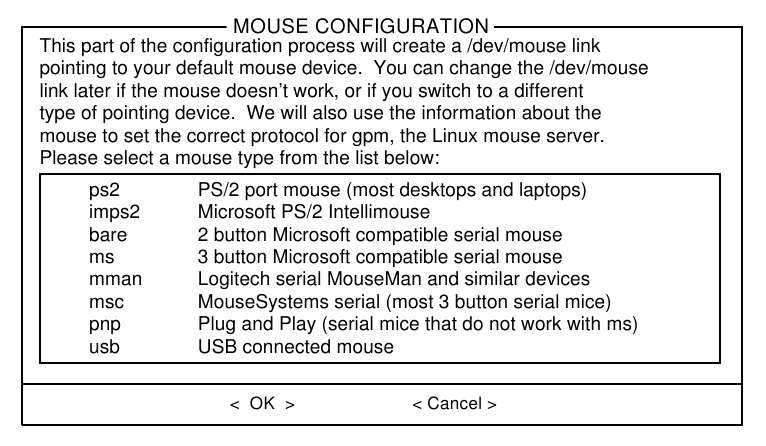

3.4.8.5 Ratón

Esta subsección simplemente pregunta que tipo de ratón usted tiene, y si desea utilizarlo en la consola al iniciar, mediante gpm(8).

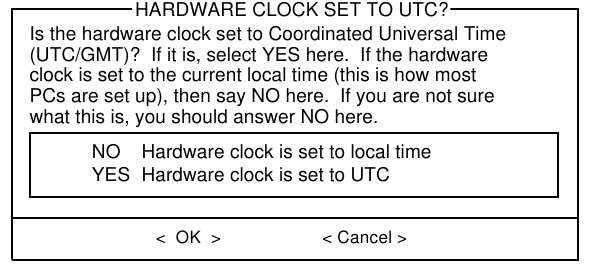

3.4.8.6 El Reloj de Hardware

Esta subsección pregunta si el reloj de hardware está puesto en hora con el Tiempo Universal Coordinado (UTC or GMT). La mayor parte de las PCs no lo están, así que probablemente debe decir no.

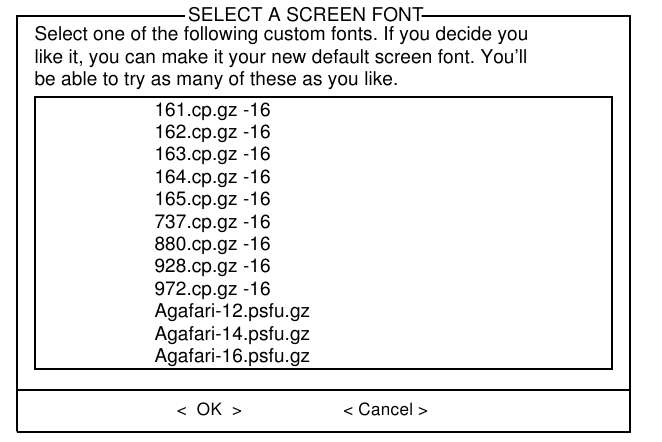

3.4.8.7 Fuente

La subsección de fuentes le permite seleccionar una desde una lista de fuentes personalizadas para la consola.

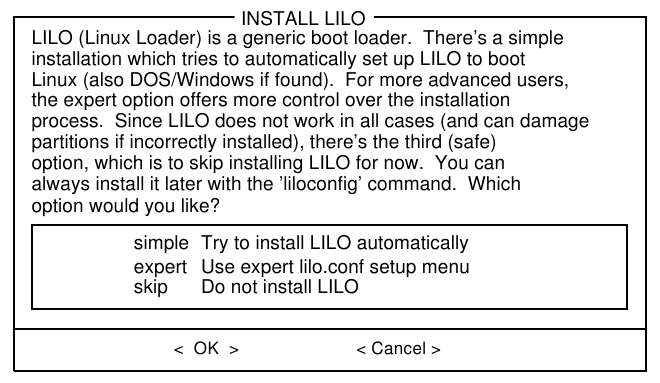

3.4.8.8 LILO

Aquí se le pregunta para la instalación de LILO (el LInux LOader; ver Sección 7.1 para más información).

Si Slackware va a ser el único sistema operativo en su computadora, simple debe funcionar bien para usted. Si usted está preparando un inicio dual, la opción expert es mejor. Vea la Sección 7.3 para más información sobre inicio dual. La tercera opción, do not install (no instalar), no es recomendada a menos que usted sepa lo que está haciendo y tenga una muy buena razón para no instalar LILO. Si usted está haciendo una instalación experta, se le dará la opción de donde poner el LILO. Usted puede poner el LILO en el MBR (Master Boot Record) de su disco duro, en el superbloque de su partición raíz de Linux, o en un disquete.

3.4.8.9 Red

La configuración de red es realmente netconfig. Ver la Sección 5.1 para mayor información.

3.4.8.10 Gestor X Window

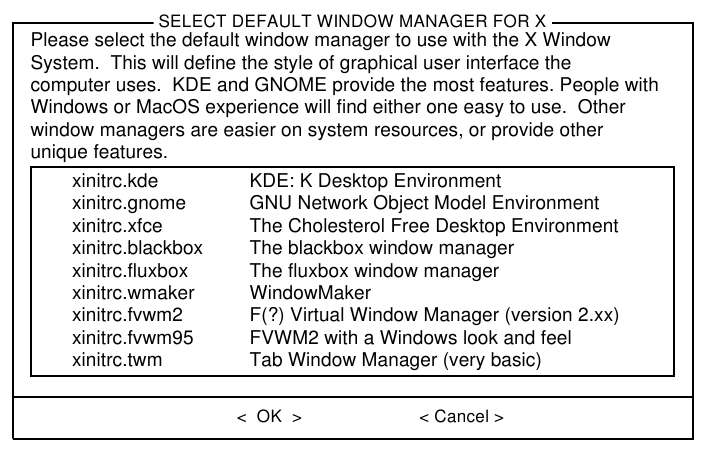

Esta subsección le permitirá seleccionar el gestor de ventanas predeterminado para X. Vea el Capítulo 6 para obtener más detalles sobre X y los gestores de ventanas.

Capítulo 4 Configuración del Sistema

4.1 Panorámica del Sistema

Es importante entender como se estructura un sistema Linux antes de sumergirnos en los diferentes aspectos de su configuración. Un sistema Linux es significativamente diferente de uno DOS, Windows, o Macintosh (con la excepción de Mac OS X, basado en Unix), pero estas secciones le ayudarán a ponerse al corriente con su organización, de manera que usted pueda configurar fácilmente su sistema para que adapte a sus necesidades.

4.1.1 Organización del Sistema de Archivos

La primera diferencia notable entre Slackware Linux y DOS o Windows es el sistema de archivos. Para los principiantes, nosotros no utilizamos letras de unidades para denotar las diferentes particiones. En Linux existe un directorio principal. Usted puede relacionarla con la unidad C: bajo DOS. Cada partición en su sistema es montada en un directorio dentro del directorio principal. Es algo así como un disco duro siempre en expansión.

Le llamamos directorio principal al directorio raíz, y se denota con una barra sencilla (/). Este concepto puede parecer extraño, pero realmente hace la vida más fácil cuando usted desea adicionar más espacio. Por ejemplo, digamos que se le está terminando el espacio en la torre en la cual se encuentra /home. La mayoría de las personas instalan Slackware y hacen una gran torre raíz. Bien, teniendo en cuenta que una partición puede ser montada en cualquier directorio, usted simplemente va a la tienda, y busca un nuevo disco duro, y lo monta en /home. Ahora tiene un espacio más en su sistema. Y todo esto sin tener que mover mucho las cosas.

Debajo, hallará las descripciones de los directorios de nivel superior que existen en Slackware.

- bin

-

Los programas de usuario esenciales se almacenan aquí. Estos son, esencialmente, el grupo mínimo de programas que un usuario requiere para usar el sistema. Cosas como la consola y los comandos del sistema de archivos (ls, cp, y otros) se almacenan aquí. El directorio /bin usualmente no recibe modificaciones después de la instalación. Si sucedieran, sería en forma de paquetes que nosotros brindamos.

- boot

-

Los archivos que son utilizados por el cargador de Linux (LILO). Este directorio también recibe pocas modificaciones después de la instalación. El núcleo se almacena aquí desde Slackware 8.1. En versiones anteriores de Slackware, el núcleo estaba simplemente almacenado bajo / , pero como la práctica común es poner el núcleo y los archivos relacionados aquí para facilitar el inicio dual.

- dev

-

Todo en Linux es tratado como un archivo, incluso los dispositivos de hardware como los puertos series, discos duros, y escáneres. Para acceder a estos dispositivos, un archivo especial llamado nodo de dispositivo tiene que estar presente. Todos los nodos de dispositivos se almacenan en el directorio /dev. Usted verá que esto es así en muchos sistemas operativos al estilo Unix.

- etc

-

Este directorio almacena los archivos de configuración del sistema. Todo desde el archivo de configuración de X Window, la base de datos de usuarios, los scripts de inicio del sistema. El administrador del sistema se hará muy familiar con este directorio con el decursar del tiempo.

- home

-

Linux es un sistema operativo multiusuario. Cada usuario en el sistema tiene una cuenta y un directorio único para sus archivos personales. Este directorio es llamado el "home" de cada usuario. El directorio /home se brinda como la localización predeterminada para los directorios de los usuarios.

- lib

-

Las bibliotecas del sistema que se requieren para la operación básica se almacenan aquí. Las bibliotecas C, el cargador dinámico, la biblioteca ncurses, y los módulos del núcleo están entre las cosas que se almacenan aquí.

- mnt

-

Este directorio contiene puntos de montaje temporales para el trabajo con discos duros o unidades removibles. Aquí encontrará puntos de montaje para sus CD-ROM y sus disquetes.

- opt

-

Paquetes de software opcionales. La idea detrás de /opt es que cada paquete de software se instale en /opt/software-package, lo cual hace más sencillo eliminarlos más adelante. Slackware distribuye algunas cosas en /opt (como por ejemplo KDE en /opt/kde), pero usted es libre de adicionar lo que desee a /opt.

- proc

-

Este es un directorio único. Realmente, no es parte del sistema de archivos; es un sistema de archivos virtual que brinda acceso a la información del núcleo. Varias partes de la información que el núcleo desea que usted conozca se le muestra a usted a través del directorio /proc. Usted puede también enviar información al núcleo a través de algunos de estos archivos. Pruebe haciendo cat /proc/cpuinfo.

- root

-

El administrador del sistema es conocido como root en el sistema. El "home" de root se mantiene en /root en vez de en /home/root. La razón es simple. ¿Qué sucedería si /home estuviera en una partición diferente de / y no pudiera montarse? root naturalmente desearía entrar y reparar el problema. Si su directorio "home" estuviese en el sistema de archivos dañado, le sería muy difícil entrar.

- sbin

-

Programas esenciales que corre root y los que corren durante el proceso de inicio del sistema se almacenan aquí. Los usuarios comunes no pueden correr los programas de este directorio.

- tmp

-

La localización de almacenamiento temporal. Todos los usuarios tienen derechos de lectura y escritura en este directorio.

- usr

-

Este es el gran directorio en un sistema Linux. Todo lo demás va aquí, programas, documentación, el código fuente del núcleo, y el sistema X Window. Este es el directorio en el cual es más probable que usted esté instalando programas.

- var

-

Los archivos de registro (logs) del sistema, datos de cache, y archivos de claves de programas se almacenan aquí. Este es el directorio para los datos que cambian frecuentemente.

Ahora usted debe tener un buen sentido de qué contiene cada directorio en el sistema de archivos. Más información detallada sobre la organización del sistema de archivos está disponible en la página man de hier(7). La próxima sección debe ayudarlo a hallar archivos específicos fácilmente, de manera que no tenga que hacerlo a mano.

4.1.2 Buscando Archivos

Usted conoce a grandes rasgos qué contiene cada directorio, pero esto aún no lo ayuda realmente a encontrar las cosas. Es decir, usted puede ir mirando a través de los directorios, pero hay maneras más rápidas. Hay cuatro comandos principales de búsqueda disponibles en Slackware.

4.1.2.1 which

El primero es el comando which(1). which es utilizado para localizar un programa rápidamente. Este solo busca en su PATH y devuelve la primera instancia que encuentre y el camino del directorio hasta esta. Sirva este ejemplo:

% which bash |

Como puede ver, bash está en el directorio /bin. Este es un comando muy limitado para buscar, pues solo busca en su PATH.

4.1.2.2 whereis

El comando whereis(1) funciona de manera similar a which, pero puede buscar además en las páginas man y los archivos de fuentes. Una búsqueda de bash con whereis debe devolver esto:

% whereis bash |

Este comando no solo nos dice donde se encuentra el programa actual, sino donde está la documentación en línea almacenada. Aún así, el comando es limitado. ¿Y si usted deseara buscar un archivo de configuración específico? Usted no podría utilizar which o whereis para esto.

4.1.2.3 find

El comando find(1) le permite al usuario buscar en el sistema de archivos con una rica colección de predicados de búsqueda. Los usuarios pueden especificar una búsqueda con determinados comodines, rangos de modificación u hora de creación, u otras propiedades avanzadas. Por ejemplo, para buscar el archivo predeterminado xinitrc en el sistema, el siguiente comando puede ser utilizado.

% find / -name xinitrc |

find se va a demorar un poco en correr, pues tiene que recorrer todo el árbol de directorios. Y si el comando se corre como usuario normal, van a mostrarse mensajes de permisos denegados en los directorios que solo root puede ver. Pero find encontrará nuestro archivo, y eso es bueno. Si solo pudiera ser un poquito más veloz...

4.1.2.4 slocate

El comando slocate(1) busca en todo el sistema de archivos, al igual que el comando find, pero busca en una base de datos en vez de en el sistema de archivos actual. Esta base de datos se actualiza cada mañana, así que la lista que se ofrece va a estar bastante fresca. Usted puede manualmente correr updatedb(1) para actualizar la base de datos de slocate (antes de correr updatedb a mano, usted debe primero hacer su para correrlo como el usuario root). Aquí hay un ejemplo de slocate en acción:

% slocate xinitrc # no tenemos que ir a la raíz |

Hemos obtenido más de lo que estábamos buscando, y además rápido. Con estos comandos, usted debe poder encontrar cualquier cosa que esté buscando en su sistema Linux.

4.1.3 El Directorio /etc/rc.d

Los archivos de inicialización se almacenan en el directorio /etc/rc.d. Slackware utiliza la organización al estilo BSD para sus ficheros de inicialización, a diferencia de los scripts de inicio al estilo Sistema V, los cuales tienden a hacer que los cambios de configuración sean más complicados sin utilizar un programa especialmente diseñado para este propósito. En los scripts init de BSD, cada nivel (runlevel) se encuentra en un solo script rc. En Sistema V, cada nivel tiene su propio directorio, cada uno con numerosos scripts de inicio. El estilo BSD brinda una estructura organizada que es fácil de mantener.

Existen diversas categorías para los archivos de inicialización. Estas son arranque del sistema, niveles, inicialización de la red, y compatibilidad con Sistema V. Como es tradición, uniremos todo lo demás en otra categoría.

4.1.3.1 Inicio del Sistema

El primer programa que corre bajo Slackware además del núcleo Linux es init(8). Este programa lee el archivo /etc/inittab(5) para averiguar como correr el sistema. Este corre el script /etc/rc.d/rc.S para preparar el sistema antes de ir al nivel deseado. El archivo rc.S habilita la memoria virtual, monta sus sistemas de archivos, limpia ciertos directorios de logs, inicializa dispositivos "Plug and Play", carga los módulos del núcleo, configura dispositivos PCMCIA, prepara los puertos serie, y corre los scripts de inicio Sistema V (si existen). Obviamente rc.S tiene mucho que hacer, pero hay algunos scripts en /etc/rc.d que rc.S llamará para completar su trabajo.

- rc.S

-

Este es el script de inicialización del sistema.

- rc.modules

-

Carga los módulos del núcleo. Cosas como su tarjeta de red, soporte PPP, y otras se cargan aquí. Si este script encuentra a rc.netdevice, lo correrá también.

- rc.pcmcia

-

Prueba y configura cualquier dispositivo PCMCIA que usted pueda tener en su sistema. Este es más útil para los usuarios de portátiles, que probablemente tengan un modem o una tarjeta de red PCMCIA.

- rc.serial

-

Configura su puerto serie corriendo los comandos setserial apropiados.

- rc.sysvinit

-

Busca scripts Sistema V para el nivel deseado y los corre. Esto se discute con mayor detalle más adelante.

4.1.3.2 Scripts de Inicialización de Niveles

Después de que la inicialización del sistema se completa, init se mueve a una inicialización de acuerdo con el nivel. Un nivel (runlevel) describe el estado en el cual su máquina va a estar corriendo. ¿Suena redundante? Bueno, el nivel le dice a init si usted va a estar aceptando varios usuarios, o uno solo, si desea utilizar servicios de red o no, y si va a estar utilizando el sistema X Window o agetty(8) para manejar los inicios de sesión. Los archivos a continuación definen los diferentes niveles en Slackware Linux.

- rc.0

-

Detiene el sistema (runlevel 0). Por omisión, está enlazado a rc.6.

- rc.4

-

Inicio multiusuario (runlevel 4) en X11 con KDM, GDM, o XDM como el gestor de inicio.

- rc.6

-

Reinicia el sistema (runlevel 6).

- rc.K

-

Inicio en modo usuario único (runlevel 1).

- rc.M

-

Modo multiusuario (runlevels 2 y 3), pero con el inicio de sesión estándar basado en texto. Este es el nivel por omisión en Slackware.

4.1.3.3 Inicialización de la Red

Los niveles 2, 3, y 4 van a arrancar los servicios de red. Los siguientes archivos son los responsables de la inicialización de red:

- rc.inet1

-

Creado por netconfig, este archivo es responsable de configurar la interfaz de red actual.

- rc.inet2

-

Corre después de rc.inet1 y arranca los servicios de red básicos.

- rc.atalk

-

Arranca los servicios AppleTalk.

- rc.httpd

-

Arranca el servidor web Apache. Como otros pocos scripts rc, este puede ser utilizado para detener y reiniciar el servicio. rc.httpd toma argumentos de parada, arranque y reinicio.

- rc.news

-

Arranca el servidor de noticias.

4.1.3.4 Compatibilidad Sistema V

La compatibilidad con Sistema V se introdujo en Slackware 7.0. Muchas otras distribuciones de Linux hacen uso de este estilo en vez del estilo BSD. Básicamente, cada nivel posee un directorio para los scripts de inicio, mientras que el estilo BSD brinda un script de instalación para cada nivel.

El script rc.sysvinit buscará cualquier script Sistema V que usted tenga en /etc/rc.d y lo correrá, si el nivel (runlevel) es apropiado. Esto es útil para ciertos paquetes de software comercial que instalan scripts al estilo Sistema V.

4.1.3.5 Otros Archivos

Los scripts descritos a continuación son los demás scripts de inicialización del sistema. Estos típicamente corren desde uno de los scripts mayores descritos arriba, de manera que lo único que usted necesita hacer es editar los contenidos.

- rc.gpm

-

Arranca los servicios del ratón para propósito general. Permite cortar y pegar en la consola de Linux. Ocasionalmente, gpm causará problemas con el ratón cuando se utiliza bajo ventanas X. Si usted experimenta problemas con el ratón bajo X, pruebe quitando los permisos de ejecución de este script y deteniendo el servidor gpm.

- rc.font

-

Carga la fuente personalizada para mostrar los caracteres en la consola.

- rc.local

-

Contiene cualquier comando específico de inicio para su sistema. Está vacío después de una nueva instalación, y está reservado para los administradores locales. Este script corre después que el resto de las inicializaciones han terminado.

Para habilitar un script, todo lo que necesita hacer es adicionar los permisos de ejecución a este con el comando chmod. Para deshabilitar un script, elimínele los permisos de ejecución. Para más información sobre chmod, vea la Sección 9.2.

4.2 Seleccionando un Núcleo

El núcleo es la parte del sistema operativo que brinda el acceso al hardware, el control de procesos, y el control total del sistema. El núcleo contiene soporte para sus dispositivos de hardware, de manera que la elección del núcleo para su sistema es un paso importante.

Slackware brinda más de una docena de núcleos precompilados, desde los cuales usted puede seleccionar, cada uno con un grupo estándar de controladores, y controladores específicos adicionales. Usted puede correr uno de los núcleos precompilados, o construir su propio núcleo desde las fuentes. De cualquier manera, usted necesita cerciorarse de que el núcleo tiene el soporte de hardware que su sistema necesita.

4.2.1 El Directorio /kernels en el CD-ROM de Slackware

Los núcleos precompilados de Slackware están disponibles en el directorio /kernels en el CD-ROM de Slackware o en el sitio FTP en el directorio principal de Slackware. Los núcleos disponibles cambian en la medida en que se realizan liberaciones (releases), así que la documentación en este directorio es siempre una fuente de autoridad. El directorio /kernels tiene subdirectorios para cada núcleo disponible. Los subdirectorios tienen el mismo nombre que su disco de inicio acompañante. En cada subdirectorio usted hallará los siguientes archivos:

4.2.2 Compilando un Núcleo desde el Código Fuente

La pregunta “¿Debo compilar un núcleo para mi sistema?” es escuchada frecuentemente en los nuevos usuarios. La respuesta es un quizás definitivo. Hay pocos ejemplos en los cuales usted necesita compilar un núcleo específico para su sistema. La mayoría de los usuarios pueden usar un núcleo precompilado y con los módulos cargables lograr un sistema totalmente funcional. Usted necesitará compilar un núcleo para su sistema si está actualizando a versiones del núcleo que en ese momento no se ofrezcan en Slackware, o usted ha parcheado el código del núcleo para brindar soporte a un dispositivo determinado que no está en el núcleo nativo. Cualquiera que tenga un sistema SMP definitivamente querrá compilar el núcleo con soporte SMP. Además, muchos usuarios encuentran que un núcleo compilado según sus necesidades corre mucho más rápido en su máquina. Usted puede encontrar útil compilar el núcleo con las optimizaciones disponibles para su procesador en específico.

Construir su propio núcleo no es tan difícil. El primer paso es asegurarse de que usted tiene las fuentes del núcleo instaladas en su sistema. Asegúrese de que usted instaló los paquetes de la serie K durante la instalación. Usted también querrá estar seguro de que usted tiene la serie D instalada, específicamente el compilador de C, GNU make, y GNU binutils. En general, es una buena idea tener la serie D completa instalada si usted planea hacer cualquier clase de desarrollo. Usted puede también descargar la última fuente del núcleo desde http://www.kernel.org/mirrors.

4.2.2.1 Compilación del Núcleo de Linux versión 2.4.x

% su - |

El primer paso es poner las fuentes del núcleo en su estado base. Emitimos este comando para hacer esto (usted puede que desee respaldar el archivo .config ya que este comando lo va a eliminar si preguntar):

# make mrproper

|

Ahora usted puede configurar el núcleo para su sistema. El núcleo actual ofrece tres vías para hacer esto. La primera es el sistema original, basado en texto, de preguntas y respuestas. Este hace muchas preguntas y construye un archivo de configuración. El problema con este método es que si usted comete una equivocación, debe comenzar de nuevo. El método que la mayoría prefiere es el dirigido mediante un menú. Últimamente, existe una herramienta para la configuración del núcleo basada en X. Seleccione el que desee y emita el comando apropiado:

# make config (versión basada en texto, preguntas y respuestas) |

# make dep |

El próximo paso es compilar el núcleo. Primero trate emitiendo el comando bzImage:

# make bzImage

|

# make modules

|

# mv /boot/vmlinuz /boot/vmlinuz.old |

4.2.2.2 Núcleo de Linux Versión 2.6.x

La compilación de un núcleo 2.6 es solo ligeramente diferente de un núcleo 2.4 o 2.2, pero es importante que usted entienda las diferencias antes de seguir introduciéndonos al tema. Ya no es necesario correr make dep ni make clean. Además, el proceso de compilación del núcleo ya no es tan extremadamente comunicativo en la serie 2.6. Esto resulta en un proceso de construcción más fácil de entender, pero que tiene limitaciones también. Si usted tiene problemas construyendo el núcleo, es altamente recomendado que usted restaure todo ese exceso de comunicación. Para hacer esto simplemente adicione V=1 a la construcción. Esto permite anotar más información que puede ayudar al desarrollador del núcleo o a otro geek sociable a resolver el asunto.

# make bzImage V=1

|

4.2.3 Usando los Módulos del Núcleo

Los módulos del núcleo son otro nombre para los controladores de dispositivos que pueden ser insertados en un núcleo corriendo. Ellos permiten extender el hardware soportado por su núcleo sin necesidad de seleccionar otro núcleo o compilar uno usted mismo.

Los módulos también pueden ser cargados y descargados en cualquier momento, incluso con el sistema corriendo. Esto hace que actualizar controladores específicos sea fácil para los administradores de sistema. Un nuevo módulo puede ser compilado, el antiguo eliminado, y el nuevo cargado, todo sin reiniciar la máquina.

Los módulos se almacenan en el directorio /lib/modules/kernel version en su sistema. Estos pueden ser cargados desde el inicio a través del archivo rc.modules. Este archivo está muy bien comentado y ofrece ejemplos para los mayores componentes de hardware. Para ver una lista de los módulos que están actualmente activos, use el comando lsmod(1):

# lsmod |

Usted puede ver aquí que yo solo tengo cargado el módulo para el puerto paralelo. Para eliminar un módulo, usted debe usar el comando rmmod(1). Los módulos pueden ser cargados con los comandos modprobe(1) o insmod(1). modprobe es usualmente más seguro, puesto que va a cargar todos los módulos de los cuales el que usted está tratando de instalar depende.

Muchos usuarios nunca han tenido que cargar o descargar un módulo a mando. Ellos utilizan el autocargador del núcleo para la gestión de los módulos. Por omisión, Slackware incluye kmod en sus núcleos. kmod es una opción del núcleo que habilita al núcleo para que automáticamente cargue los módulos en la medida en que son solicitados. Para más información sobre kmod y como se configura, vea /usr/src/linux/Documentation/kmod.txt. Usted necesitará tener instalado el paquete de fuentes del núcleo, o descargar las fuentes del núcleo desde http://kernel.org.

Más información puede ser encontrada en las páginas man para cada uno de estos comandos, más en el archivo rc.modules.

Capítulo 5 Configuración de Red

5.1 Introducción: netconfig es su amigo.

Cuando usted inicialmente instaló Slackware, el programa de instalación invocó al programa netconfig. netconfig intenta realizar las siguientes funciones para usted:

-

Le pregunta por el nombre de su computadora, y el nombre de dominio de su computadora.

-

Le da una breve explicación de los distintos esquemas de direccionamiento, cuando deben ser usados, y pregunta que esquema de direccionamiento IP usted desea utilizar para configurar su tarjeta de red:

-

IP Estático

-

DHCP

-

Bucle (loopback)

-

-

Entonces le ofrece sondear para hallar una tarjeta de red que configurar

netconfig generalmente se ocupará del 80% del trabajo de configurar su LAN si se lo permite. Note que le recomiendo fuertemente que revise su archivo de configuración por un par de razones:

-

Usted nunca debe confiar en que un programa de instalación configure correctamente su computadora. Si usted usa un programa de instalación, usted debe revisar la configuración personalmente.

-

Si usted aún está aprendiendo Slackware y gestión de sistemas Linux, ver una configuración que funcione puede ser útil. Usted al menos sabrá a qué se parece una configuración. Esto le va a permitir corregir problemas debido a configuraciones erróneas del sistema posteriormente.

5.2 Configuración del Hardware de Red

Habiendo decidido que usted desea conectar su máquina Slackware en alguna clase de red, la primera cosa que usted necesitará es una tarjeta de red compatible con Linux. Usted debe tener un mínimo de cuidado para asegurarse que la tarjeta es verdaderamente compatible con Linux (por favor, refiérase al Proyecto de Documentación de Linux y/o la documentación del núcleo para obtener información sobre el estado actual de la tarjeta de red propuesta). Por regla general, usted deberá estar placenteramente sorprendido por el número de tarjetas de red que se soportan bajo los núcleos más modernos. Dicho esto, aún le recomiendo referirse a cualquiera de las listas de compatibilidad de hardware (por ejemplo The GNU/Linux Beginners Group Hardware Compatibility Links y The Linux Documentation Project Hardware HOWTO) que están disponibles en Internet antes de comprar su tarjeta. Un poco de tiempo extra pasado en la investigación puede ahorrarle días e incluso semanas tratando de solucionar el problema de su tarjeta, que para nada es compatible con Linux.

Cuando usted visite las listas de Compatibilidad de Hardware de Linux disponibles en Internet, o cuando se refiera a la documentación del núcleo instalada en su máquina, es importante notar que módulo del núcleo usted necesitará usar para soportar su tarjeta de red.

5.2.1 Cargando los Módulos de Red

Los módulos del núcleo que se cargan al arrancar el sistema, se cargan desde el archivo rc.modules en /etc/rc.d o por el autocargador de módulos del núcleo, iniciado por /etc/rc.d/rc.hotplug. El archivo rc.modules por omisión incluye una sección de soporte a dispositivos de red. Si usted abre rc.modules y busca esta sección, usted verá que esta primero busca un archivo ejecutable llamado rc.netdevice en /etc/rc.d/. Este script es creado si setup autodetecta su dispositivo de red durante la instalación.

Debajo de ese bloque “if” hay una lista de dispositivos de red y líneas de modprobe, cada una comentada. Busque su dispositivo, descomente la línea modprobe correspondiente, y salve el archivo. Corriendo rc.modules como root debe ahora cargar su controlador de dispositivo de red (así como otros módulos que están listados y descomentados). Note que algunos módulos (como el controlador ne2000) requieren parámetros; asegúrese de que usted seleccione la línea correcta.

5.2.2 Tarjetas LAN (10/100/1000Base-T y Base-2)